Cyber Kill Chain هو مصطلح يستخدمه علماء شركة Lockheed Martin لوصف سلسلة الخطوات المطلوبة لاختراق شبكات الكمبيوتر.

معظم المبادئ التي يستخدمها المتسللون لاختراق شبكات الكمبيوتر هي في الأساس نفس مبادئ القرصنة.

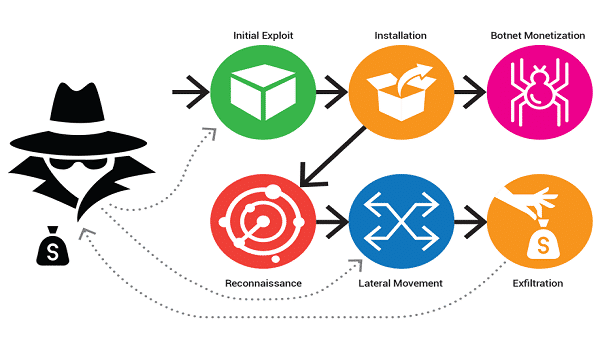

خطوات سلسلة القتل السيبراني

بشكل افتراضي ، تتكون Cyber Kill Chain من سبع خطوات. ومع ذلك ، يختلف عددهم اعتمادًا على الغرض من الهجوم السيبراني.

تعتبر هذه الخطوات أكثر عملية لشبكات الكمبيوتر ، ولكن يمكننا التفكير في هذه الخطوات حتى عند الحديث عن أمان موقع الويب. دعنا نلقي نظرة على خطوات Cyber Kill Chain ونحللها لاحقًا من حيث حماية ووردبريس.

سلسلة قتل الأمن السيبراني كما وصفتها ويكيبيديا:

- الإدراك: يقوم المهاجم بتحديد الهدف ، والتحقيق ، ومحاولات تحديد نقاط الضعف في الشبكة المستهدفة.

- الأسلحة: يقوم الدخيل بإنشاء أسلحة مدمرة عن بعد مثل الفيروسات أو الديدان لمطابقة واحدة أو أكثر من نقاط الضعف.

- التسليم: ينقل الدخيل السلاح إلى الهدف (على سبيل المثال ، عبر مرفقات البريد الإلكتروني أو مواقع الويب أو محركات أقراص USB)

- الاستغلال: رمز برنامج ضار يعمل على الشبكة المستهدفة لاستغلال الثغرات الأمنية.

- التثبيت: تثبيت أسلحة ضارة في نقطة وصول يمكن للمهاجم استخدامها.

- القيادة والتحكم: تسمح البرامج الضارة للمهاجمين بالوصول المستمر إلى لوحة المفاتيح.

- الإجراءات على الهدف: يعمل المعتدي لتحقيق أهدافه ، مثل تنفيذ البيانات أو إتلاف البيانات أو التشفير للحصول على فدية.

تدابير حماية WordPress ضد كل خطوة من خطوات Cyber Kill Chain

الآن دعنا نحلل خطوات Cyber Kill Chain التي يمكن القيام بها لمهاجمة موقع WordPress الإلكتروني ونرى ما هي إجراءات أمان WordPress التي يمكن أن تساعدنا في تقوية الموقع.

معرفة

يلعب الاعتراف دورًا رئيسيًا في تسلسل سلسلة قتل الأمن السيبراني بالكامل. عادة ما تكون الخطوة الأكثر استهلاكا للوقت ويمكن أن تحدد نجاح الهجوم. هنا علينا توضيح نقطة أساسية ، يمكن للمهاجم بسبب تفضيلاته اختيار هدف أو يمكنه اختياره لأنه يعرف بثقة أنه ضعيف. هنا عليك أن تتذكر Google dorking والتقنيات الأخرى التي يستخدمها المتسللون للعثور على المواقع المعرضة للخطر.

إذن كيف نحمي موقع WordPress من أن يتم اكتشافه مما يؤدي إلى القرصنة؟ نحتاج إلى التحكم في المعلومات الحساسة من وجهة نظر أمن الموقع. على سبيل المثال:

- إذا كنت تقوم بتشغيل إصدار غير آمن من PHP ، فقد تكون هذه مشكلة.

- حافظ على مستخدميك بقدرات إدارة غير معروفة ، يجب عليك استخدام مستخدمين آخرين لديهم قدرات أقل لإنتاج المحتوى.

- ملفات النسخ الاحتياطي لـ WordPress المخزنة على خادم الويب الخاص بك ، خاصةً إذا كانت هناك نسخة احتياطية لقاعدة البيانات.

- إصدار WordPress ، خاصة إذا كان موقعك يدعم الإصدار القديم من WordPress ولا يمكنك تحديثه إلى أحدث إصدار.

- بنية الدليل ومشكلات التكوين التي يمكن أن تؤدي إلى تصفح غير محدود في الدليل.

- معلومات الخادم.

الفكرة الرئيسية هي الاحتفاظ بالمعلومات حول الموقع ، والخادم ، وهيكل الدليل ، وإصدارات البرامج ، والحصول على وصول أقل لمستخدميك. لا تنس أن المتسللين يمكنهم جمع معلومات حساسة حتى باستخدام محرك بحث Google. هناك محركات بحث متخصصة تبحث عن مواقع الويب التي تحتوي على أسطر محددة من التعليمات البرمجية. تعتبر عمليات التفتيش الدورية للموقع من تسرب المعلومات الحساسة إجراء احترازيًا مثاليًا.

ومع ذلك ، لا يمكنك إخفاء كل شيء. لهذا السبب ، يوصى بتحديث WordPress وإضافاته وسماته. يمكن للمتسلل اكتشافه استنادًا إلى برنامج معين ، ويمكنه البحث عن المكونات الإضافية الضعيفة من خلال قوالب ووردبريس في أي قاعدة بيانات عامة للإصدارات الضعيفة من برنامج WordPress ثم البحث عن المواقع المجهزة بهذا البرنامج Be software.

اقرأ أيضاً: ما هي شهادة SSL

صنع التسلح

للنجاح في الهجوم ، ينشئ المهاجم رمزًا مخصصًا سيحاول إدخاله في موقعك. قد يكون هذا ملفًا منفصلاً أو رمز مصدر سيحاول استيراد ملف PHP أو HTML معين إلى خادم الويب. في هذه الحالة ، تتم كتابة رمز فريد لمنع اكتشاف هذا الرمز بواسطة أنظمة الأمان. الطريقة الوحيدة التي تجعل من الصعب التعرف عليها هي جعلها فريدة من نوعها.

في معظم الحالات ، يتم استخدام هذا السلاح للوصول إلى ملفات الخادم أو قواعد البيانات. يجب توجيه الأمان المتزايد نحو اكتشاف البرامج الضارة والتحكم في عمليات فحص الملفات والأدلة.

التسليم والتشغيل والتركيب

هناك العشرات من الطرق المختلفة التي يمكن للمتسلل من خلالها توصيل تعليمات برمجية ضارة إلى خادم الويب الخاص بك. ابدأ باتصال أبسط وأخطر ، مثل اتصال FTP باستخدام حساب FTP مسروق. لهذا السبب ، قد يؤثر أمان جهاز الكمبيوتر الخاص بك على أمان موقع الويب الخاص بك. بالإضافة إلى FTP ، يمكن للمهاجم استخدام طرق توصيل ضارة أخرى.

حتى إذا لم يكن تحميل الملفات بامتدادات معينة مقيدًا ، فقد يكون نموذج الاتصال مع القدرة على إرفاق ملفات بالرسالة أمرًا خطيرًا. يمكن للمهاجم أيضًا استخدام XSS وإدراج الملفات عن بُعد وإدراج الملف المحلي (LFI) وتقنية حقن الامتداد المزدوج وطريقة حقن البايت الفارغ وتقنيات أخرى.

لكي يكون مدونة ووردبريس أو الموقع الخاص بك مقاومًا لأي من طرق إرسال البرامج الضارة هذه ، يجب أن نحافظ على تحديث جميع البرامج ، بما في ذلك برنامج خادم الويب ، بالإضافة إلى جميع النماذج ضد XSS ونقاط الضعف المماثلة.

يجب علينا أيضًا تقييد امتدادات الملفات التي يمكن استخدامها كملفات قابلة للتنفيذ (مثل PHP) وتقييد الوصول المباشر إلى الملفات التي تم تحميلها بواسطة جهة الاتصال والنماذج الأخرى على موقعك.

لذا ضع في اعتبارك أن المهاجم سيستفيد بالتأكيد من أي ثغرات أمنية محتملة. إذا قام بعمل رائع في تحديد المهام ، فلا تنس الحماية من الأهداف المحتملة ، فمن الممكن أن يتمكن من تثبيت برامج ضارة.

القيادة والتحكم ، الإجراءات على الهدف

بمجرد أن يتمكن المهاجم من حقن التحميل الضار والوصول إليه ، فمن المحتمل أن يكون لديه حق الوصول إلى ملفات موقع الويب الخاص بك ولديه سيطرة كاملة على موقع الويب. الآن يمكنه الوصول إلى قاعدة بيانات WordPress (جميع المعلومات الموجودة في ملف wp-config.php) ، يمكنه تعديل أي ملف وإدخال المزيد من التعليمات البرمجية الضارة.

يمكن أن تساعدك المراقبة المستمرة لموقع الويب الخاص بك على تحديد النشاط الضار في المراحل المبكرة. تحتاج إلى مراقبة نتائج البحث لموقعك على الويب. أيضًا للوقاية ، يجب عليك التحقق بشكل دوري من ملفات سجل الخادم والبحث عن عناوين IP غير المعروفة التي تصل مباشرة إلى ملفات PHP أو HTML محددة على خادم الويب الخاص بك. الحالات الأخرى التي قد تكشف عن خرق أمني:

- الاستخدام المفرط لموارد الخادم أو موقع الويب: يمكن استخدام موارد خادم الويب لمهاجمة مواقع أخرى وإرسال رسائل غير مرغوب فيها وأنشطة ضارة أخرى.

- انخفاض كبير في عدد زوار الموقع: استخدم Google Analytics لمراقبة حركة المرور على موقع الويب الخاص بك. إذا كانت هناك عمليات إعادة توجيه ضارة على موقع الويب الخاص بك ، فستلاحظ وجود حالات شاذة في تقارير Analytics.

- تم وضع موقع الويب الخاص بك (اسم المجال) في القائمة السوداء: قد يكون هذا لعدة أسباب بما في ذلك توزيع البرامج الضارة ورسائل البريد الإلكتروني العشوائية واستخدام موارد موقع الويب لمهاجمة المواقع الأخرى.

- وحدة المعالجة المركزية الزائد أثناء تصفح موقع الويب الخاص بك.

استنتاج

تتطلب معظم أنواع الهجمات الإلكترونية نفس الترتيب اختراق ووردبريس.

تعد Cyber Kill Chain مثالًا رائعًا لما يجب على المتسلل فعله لتنفيذ هذا الهجوم بنجاح. يمكن أن يساعدك الوعي بالثغرات الأمنية المحتملة في الموقع على التخطيط لحماية إضافية.

ستعمل أي طريقة تستخدمها لمنع نوع آخر من الهجوم أو منع تسرب البيانات الحساسة على تعزيز الأمان العام لموقعك.