إنَّ مُصطَلَح “الأمن السيبراني” ليس بجديدٍ على الساحة الرقمية، وعلى الرغم من ذلك، لا يعلم الكثير من مستخدمي الإنترنت عن هذه التقنية الحساسة شيئًا، ما هي ولمَ تُستخدم وأين تكمن أهميتها، في الوقت الذي يجب أن يأخذ هذا المصطلح مكانته في العالم الرقمي اليوم بشكل أكبر، ويجب أن يُهتَمُّ بتلقينه كثقافة للعموم، خاصةً مع ازدياد عدد المستخدمين والوصول إلى الإنترنت والبيانات المُدخَلة والحسابات الكثيرة السرية، والتي زاد معها عدد المهاجمين السيبرانيين بتقنياتهم الجديدة كل يوم للاختراق والوصول إلى المعلومات الحساسة، لذا أصبح الاهتمام بالأمن السيبراني أكثر أهميّةً من أيِّ وقتٍ مضى، مع ضرورة اتخاذ خطواتٍ رادعة يمكن أن تمنع مجرمي الإنترنت من الوصول إلى حساباتنا وبياناتنا وأجهزتنا وتأمين بيانات الشركة لو كنا من روّاد الأعمال.

ما هو الأمن السيبراني؟

يشير مصطلح الأمن السّيبرانيّ (Cybersecurity) إلى الممارسات التّقنيّة الهادفة لتوفير الحماية لجميع الأنظمة المتّصلة بالإنترنت، مثل الحواسيب والمخدّمات والأجهزة المحمولة والشّبكات، والبرمجيّات والبيانات، وحفظها من الهجمات السيبرانيّة، بالإضافة إلى حماية مواقع الويب. يطبّق تلك الممارسات الأفراد والشركات على حدّ سواء، بغرضّ منع الوصول غير المصرّح به لمراكز البيانات والأنظمة الحاسوبيّة، وحمايتها من أيّ تعديل أو سرقة أو تخريب يمكن أن يطالها. هذا هو الأمن السيبراني بكلّ بساطة، تقنية أُعدّت للحفاظ على أمنك وأمانك البياني والحاسوبي.

ويُعرف البعض الأمن السّيبرانيّ أيضًا بأمن تكنولوجيا المعلومات (Information Technology Security)، ويختصّ بمجموعة شاملة ومتنوّعة من المجالات، مثل قطاع الأعمال، والحوسبة السّحابيّة، والذي يمكن تقسيمه لعدّة أنماط أساسيّة، نذكر أبرزها في فقرتنا التالية.

أنواع الأمن السيبراني

أهم أنواع الأمن السيبراني:

- أمن الشّبكات (Network Security): توفير الأمن ضدّ عمليّات التّطفّل والتّعطيل والتّجسّس.

- أمن التطبيقات (Application Security): ابتداءً بمرحلة التصميم، وليس انتهاءً عند التحديثات المستمرّة.

- أمن المعلومات (Information Security): ضمان سلامة وخصوصيّة البيانات، في حالة التخزين والتناقل.

- الأمن التشغيليّ (Operational Security): ويشمل العمليّات والقرارات اللازمة للتعامل مع أصول البيانات وحمايتها، والأذونات التي يتمتع بها المستخدمون عند الوصول إلى شبكة، والإجراءات التي تحدد كيف وأين يمكن تخزين البيانات أو مشاركتها.. كل ذلك يندرج تحت بند الأمن التشغيلي.

- الأمن السحابي (Cloud Security): الضوابط المُستخدمة لحماية التطبيقات والخدمات المرتبطة بالحوسبة السحابية.

- أمن البنية التحتية الحسّاسة (Critical Infrastructure Security): الذي ينطوي على أمن وأمان الأنظمة والشبكات والأصول الخاصة بضمان أمان دولة معينة.

- إجراءات التعافي من الكوارث واستمرارّية العمل (Disaster recovery/business continuity planning): من خلال تحديد آليّة استجابة الفرد أو المؤسّسة للتهديدات السيبرانيّة، وكيفيّة التعامل مع أيّ فقد للبيانات، مع ضمان استرجعاها واستئناف العمل.

- تثقيف المستخدم النهائيّ (End-user Education): وهو العامل الأهمّ، وفي نفس الوقت الأصعب للتنبّؤ بممارساته، لأنه يُمكن لأي شخص إدخال فيروس بالخطأ إلى نظام تشغيل آمن، أو عدم اتباع ممارسات الأمان، لذا يُعد تعليم المستخدمين الدروس المهمة في سياسات الأمن السيبراني هو الأصعب.

تتلخّص آليّة عمل مختلف الأنماط السابقة في ثلاث مراحل رئيسيّة؛ الوقاية، والاستقصاء، والاستجابة، وتُنفّذ على ثلاث مستويات؛ المستخدم البشريّ، وأُطر العمل المعدَّة مسبقًا، والعتاد التّقنيّ.

أنواع التهديدات التي يتصدى لها الأمن السيبراني

يتصدى الأمن السيبراني لثلاثة أشكالٍ من التهديدات: الهجمات الالكترونية التي تهدف لتحقيق مكاسب مادية، والهجمات التي تنطوي على جمع معلومات لأهداف سياسية، وتلك التي تهدف لتقويض الأنظمة الالكترونية وخلق حالة من الذعر والتخويف.

تتخذ تلك الأشكال من التهديدات السيبرانية عدة أنواع أبرزها:

- البرامج الضارة: وتأتي على هيئة ملف أو برنامج تخريبي هدفه إلحاق الضرر بمستخدم الكمبيوتر، ولها أنواع مثل الفيروسات التي تصيب الملفات بشِفرات ضارة، وبرامج التجسّس التي تسجل ما يفعله المستخدم، والبرامج المضلِِّلة.

- برامج الفدية: نوع من البرامج الضارة التي يهدد فيها المُعتدي بنشر بيانات شخصية للمُعتدى عليه، أو ربما يمنعه من الوصول إلى بياناته حتى دفع مبلغ فدية. وفي حين إن بعض هذه البرامج بسيط لا يُلحق الضرر بالملفات، فهناك أنواع أكثر تقدمًا تستخدم تقنية نُسمى الابتزاز الفيروسي المُشفّر.

- الهندسة الاجتماعية: يعتمد هذا النوع من الضرر على التفاعل البشري معه، أي يحتاج إلى مساعدتك ليؤذيك، حيث يخدع البرنامج المستخدم ويتلاعب به نفسيًا ليجعله يخرق القواعد الأمنية ويُفشي معلومات حساسة محمية تساعد البرنامج في الوصول إلى النظام.

- التصيُّد: هنا يجري إرسال رسائل بريد الكتروني احتيالية تُشبه في محتواها تلك التي تَرِد إلى المُستخدم من مصادر موثوقة، ويكون الهدف منها سرقة البيانات الحساسة مثل معلومات تسجيل الدخول للمستخدم أو معلومات بطاقة الائتمان.

- هجمات قطع الخدمة الموزّعة: في هذا النوع، تهاجم عدة أنظمة بمهاجمة هدف واحد مثل خادم أو موقع ويب أو مصدر شبكة، وتعطل حركة المرور الاعتيادية للهدف من خلال إغراقه بفيض من الحركات الأخرى التي تكون على شكل رسائل أو طلبات اتصال، وبهذا يُبطئ المهاجم النظام أو يعطله، ويعطّل حركة مروره واستخدامه.

- التهديد المستمر المتقدم: هجمة مخفيّة مطوّلة، وفيها يتسلّل المهاجم إلى الشبكة ويأخذ وقته الكافي لسرقة البيانات دون اكتشاف وجوده.

- هجمة الرجل الوسيط (man-in-the-middle): وفيها يدخل المُعتدي على الخط الواصل بين طرفين، بحيث يعتقد كل منهما أنه يتواصل مع الآخر، بينما يكون هو الوسيط في الحقيقة، ويعمل نقل الرسائل والتجسّس في آنٍ معًا.

اقرأ أيضًا: مبادئ وحلول الأمن السيبراني للشركات والمؤسسات

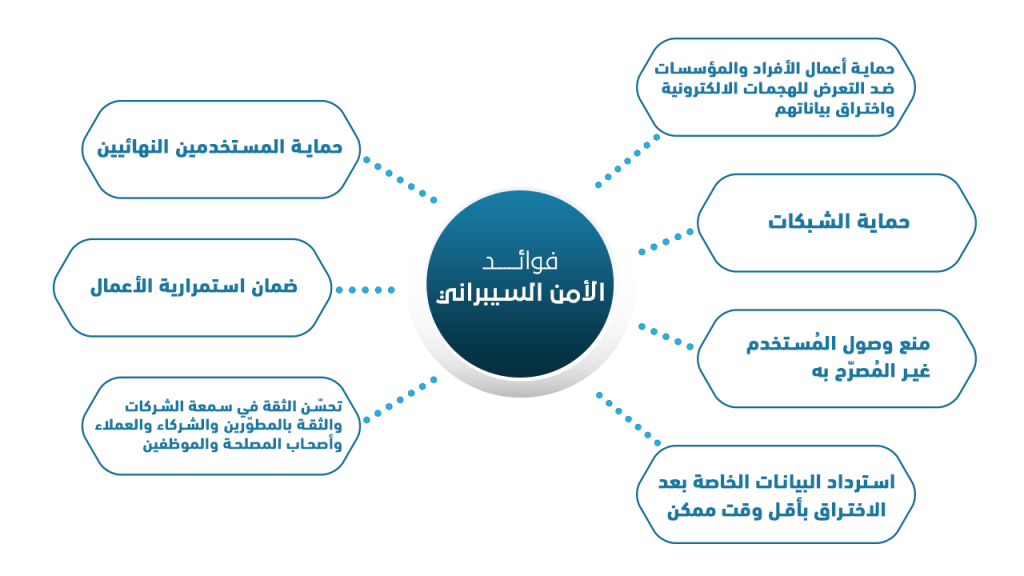

فوائد الأمن السيبراني

تتلخّص فوائد اتباع سياسة الأمن السيبراني فيما يلي:

- حماية أعمال الأفراد والمؤسسات ضد التعرض للهجمات الالكترونية واختراق بياناتهم.

- حماية الشبكات.

- منع وصول المُستخدم غير المُصرّح به.

- استرداد البيانات الخاصة بعد الاختراق بأقل وقت ممكن.

- حماية المستخدمين النهائيين.

- ضمان استمرارية الأعمال.

- تحسّن الثقة في سمعة الشركات والثقة بالمطوّرين والشركاء والعملاء وأصحاب المصلحة والموظفين.

أهمية الأمن السيبراني للأفراد والمجتمعات

تنبع أهمّية الأمن السيبرانيّ اليوم انطلاقًا من القاعدة الضّخمة للمستخدمين والأجهزة المتّصلة بالإنترنت، والكميّة الهائلة من البيانات الحسّاسة المتدفّقة في كلّ ثانية، بالأخصّ إذا ما ربطنا هذا الأمر بالأرقام المتعاظمة للخروقات الأمنيّة وحوادث تسريب البيانات المتكرّرة كلّ عام أكثر فأكثر، والتي تدلّ على أنّ إمكانيّات منظّمي الهجمات السّيبرانيّة تتطوّر بدورها، سواء في الحجم، أو التنوّع، أو درجة التعقيد. تلك التحديّات تتطلّب استجابة عاجلة وفعّالة لحماية المعنيّين، ما يعني إنفاقًا أكير على الموارد، التقنيّة منها والبشريّة.

يمكننا التّمييز بين نوعَين اثنَين من الشّركات والمؤسّسات المهتمّة بالأمن السّيبرانيّ؛ الشّركات السّاعية للحصول على خدمات الأمن السيبرانيّ، وتلك المقدّمة لتقنيّاته، وكلّ منهما تدفع نحو تطوير الأخرى، في عمليّة متكاملة وحيويّة.

إنّ ضمان الحماية وتطبيق إجراءات الأمن السّيبرانيّ بنجاح ودقّة يمثّل تحديًّا لمختلف المنظّمات، ويتطّلب آليّات استباقيّة ومتكيّفة مع كلّ الضّرورات، بالأخصّ وأنّ استراتيجيّات الأمن السّيبرانيّ متغيّرة باستمرار، لكن بطريقة يصعب التكهّن بها، وهي مرتبطة بالنّشاط الإجراميّ وطبيعة الهجمات الإلكترونيّة أكثر من ارتباطها بالتخطيط العلميّ والمستقبليّ الإيجابيّ، وهنا، قد يمثّل التطوّر التقنيّ العام التّحدّي الأكبر، لدرجة أنّ بعض المؤسّسات قد تجد نفسها مضطرّة لتغيير كلّ مقوّمات الأمن السّيبرانيّ خاصّتها على الفور، وإلّا فإنّها تعرّض نفسها لخسائر ليست بالحسبان.

يمكن أن تُحدث بعض الممارسات الخاصّة فرقًا كبيرًا، والمثال الأبرز هنا هو عمليّات جمع البيانات وتوظيفها في خوارزميّات الذكاء الاصطناعي، وكلّما تعاظمت كتلة البيانات لدى الشّركة – كمًّا ونوعًا – ازدادت قدرتها على توفير تحليل أدقّ لسلوكيّات وأفكار المستخدمين بحيث يصبح بالإمكان جمع عيّنة من المشتبه بهم وفقًا لتسلسل معيّن من الاهتمامات. لكنّ الخصوصيّة هنا قد تغدو موضع جدل كبير، وسيكثر الحديث والمفاضلة ما بين القيمة الفعليّة لتلك البيانات في مجال الأمن من جهة، وحجم التّضحية المُقدّمة من جهة أخرى.

كلّ تلك التفاصيل تقودنا للعامل البشريّ. من منظور الفرد المستخدم أو المستهلك، يمكن أن تؤدّي الهجمات السيبرانيّة لعدد لا حصر له من الأضرار، مثل سرقة الهويّة وانتحال الشخصيّة، وتسريب الملفّات الخاصّة، وتعريض المستخدم للابتزاز، فضلًا عن الأضرار الماديّة، وإمكانيّة تسريب معلومات ترتبط بالنّشاط التّجاريّ أو الرّعاية الصّحيّة أو حتّى بيانات السّفر. لذا، يغدو الاستثمار في شكل من أشكال الحماية السّيبرانية أمرًا لا مفرّ منه.

ذلك التّوجّس والخوف يقابله إغراء كبير من منظور سوق العمل، حيث تمتدّ متطلّبات الأمن السّيبرانيّ الوظيفيّة لمجالات واسعة، وتتقاطع أيضًا مع كثير من الاختصاصات الّتي قد تبدو بعيدة عنه للوهلة الأولى. بذلك، يمكننا القول إنّ الأمن السّيبرانيّ بات أشبه بالصنّاعة متكاملة المعالم مترامية الأطراف، أين يكون الفرد فيها فاعلًا ومتأثّرًا في الوقت نفسه، ومن يدرِ، قد يكون الضّحيّة والمجرم كذلك!

أخيرًا، لا بدّ من الإشارة لمجال حاسم وجوهريّ، خارج إطار الاستثمارات الفرديّة والشّركات الخاصّة، ألا وهو تفاعل المنظّمات الحكوميّة والجهات القانونيّة والتّشريعيّة مع كلّ عناصر الأمن السّيبرانيّ ومخرجاته، مثل استصدار القوانين الدّقيقة، وضمان جاهزيّة الأقسام المسؤولة من كلّ الجوانب.

اقرأ أيضًا: ما هو ذكاء الأعمال؟ | Business Intelligence

أهم النصائح للحماية من الهجمات الالكترونية

إن كان بإمكاننا حماية أنفسنا من التهديدات السيبرانية، فلِمَ لا! إليكم أهم نصائح الأمان الإلكتروني على الإنترنت:

- يجب الاستفادة من آخر تحديثات الأمان، لذا احرص دائمًا على تحديث البرامج ونظام التشغيل خاصتك.

- استخدم برامج مكافحة الفيروسات، فهي حلّ أمني جيد، خاصةً إذا كنت تواكب آخر الإصدارات والتّحديثات، ستحصل على أفضل مستوى من الحماية.

- في حساباتك وبياناتك، استخدم كلمات مرور قوية يصعب تخمينها وليس Ahmad12345!

- لا تفتح مرفقات البريد الإلكتروني الواردة من مرسلين غير معروفين، وتجنّب النّقر على الروابط الموجودة في رسائل البريد الإلكتروني من مرسلين غير معروفين أو مواقع ويب غير مألوفة بالنسبة لك.

- تجنب استخدام شبكات WiFi غير الآمنة في الأماكن العامة، فقد تعرّضك لهجمة الرجل الوسيط!

اقرأ أيضا: ما هي شهادة SSL

اقرأ أيضًا: إنشاء صفحة ويكيبيديا